Morgane Tual : Bonjour. Je m’appelle Morgane Tual et il est L’heure du monde.

Aujourd’hui, comment des entreprises, des collectivités locales, des hôpitaux se retrouvent paralysés par de simples logiciels qui leur réclament une rançon ?

Martin Untersinger, journaliste au Monde, spécialiste de la sécurité informatique, a enquêté sur les rouages de cette cybercriminalité dont l’ampleur grandissante inquiète les autorités.

« Attaques informatiques, la déferlante des rançongiciels », un épisode réalisé par Amandine Robillard.

9 février 2021. Comme chaque matin, la docteure Anne Boudet se rend à l’hôpital de Dax, dans les Landes, où elle opère comme responsable du département d’information médicale, mais ce jour-là rien ne se passe comme d’habitude.

Anne Boudet : Quand les services arrivent pour travailler le mardi matin, eh bien tout est arrêté, il n’y a plus de téléphone, l’hôpital est coupé du monde. Plus de mails, on ne peut plus allumer le moindre ordinateur, donc on n’a plus rien du tout ; on est devant son bureau et on n’a plus rien du tout.

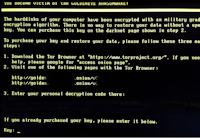

Morgane Tual : L’hôpital est victime d’un rançongiciel [1]. Pendant la nuit, ce programme informatique, introduit par des pirates dans le système de l’hôpital, a paralysé son infrastructure. Toutes les données sont verrouillées, inaccessibles et une rançon est exigée pour débloquer la situation.

Anne Boudet : C’est un peu comme si un incendie était arrivé chez vous et, en fait, tout disparaît. Vous ne le réalisez pas tout de suite, il faut bien 24 heures pour commencer à se dire « j’avais ça, je ne l’ai plus, j’avais ça, je ne l’ai plus et je ne suis pas du tout sûre de pouvoir le récupérer. »

Morgane Tual : Dans la précipitation, l’hôpital doit se réorganiser. Tout le personnel est contraint de revenir au papier et au crayon. Le suivi des patients devient un casse-tête, leurs données sont inaccessibles. Certains appareils sont inutilisables, des opérations chirurgicales repoussées, des patients renvoyés vers d’autres hôpitaux et, aux urgences, la situation complique une chorégraphie déjà bien difficile.

Anne Boudet : Par exemple on a eu des gens qui se retrouvaient dans des box et on avait oublié qu’ils étaient dans le box.

Quand vous avez un logiciel, vous savez qui vous avez dans les box parce que vous le voyez dans des petits carrés du logiciel. Là vous pouvez tourner, virer, parce que vous avez des patients urgents et vous oubliez, à un moment donné, que vous avez un patient un peu moins urgent dans un box et il risque d’être oublié. Ça, c’est quand même un peu dangereux.

Morgane Tual : Nous sommes deux mois plus tard et le personnel de l’hôpital n’a pas encore rangé ses crayons. Le système n’a toujours pas été rétabli.

Qui est à l’origine de cette attaque ? On ne sait pas. Quand reviendra-t-on à la normale ? Ça non plus, on ne sait pas.

Anne Boudet : Émotionnellement, je dirais le Covid, à côté, ce n’est rien du tout. Le Covid c’est beaucoup de boulot mais ça se gère. Là, on est sur quelque chose qu’on ne maîtrise absolument pas. On ne maîtrise absolument pas et on ne visualise absolument pas ce qu’on va récupérer, ce qu’on ne va pas récupérer, quand, comment. Je trouve que c’est beaucoup plus compliqué à gérer que le Covid.

Morgane Tual : Martin, déjà pour bien comprendre, est-ce que tu peux nous expliquer ce qu’est un rançongiciel ? Comment ça marche ?

Martin Untersinger : Un rançongiciel c’est un virus, c’est un programme malveillant qui est inséré dans un réseau par des pirates et qui, ensuite, une fois à l’intérieur, chiffre les données, c’est-à-dire les rend inaccessibles, incompréhensibles pour l’ordinateur et pour l’être humain, ce qui a comme conséquence très concrète de paralyser le système informatique, les e-mails, les téléphones, le système de paye, Internet, etc. Bien sûr, une demande de rançon accompagne cette infection. Si la victime paye la rançon, le pirate lui fournit le moyen de récupérer tout ou partie de ses données.

Morgane Tual : Et les dégâts peuvent donc être très sérieux, on l’a vu avec l’hôpital de Dax, Quelques jours plus tard d’ailleurs, un autre hôpital, celui de Villefranche-sur-Saône dans le Rhône, a lui aussi été victime d’un rançongiciel et la liste ne s’arrête pas là. Les hôpitaux sont des cibles privilégiées ?

Martin Untersinger : La difficulté qu’on a c’est qu’on ne sait pas toujours si ces hôpitaux sont visés parce que les pirates savent que ce sont des hôpitaux. En revanche, on sait que ce sont souvent des cibles faciles dans le sens où leur budget ne leur permet pas toujours de sécuriser parfaitement leur réseau informatique, qu’ils ont des appareils connectés à l’informatique qui sont compliqués à sécuriser, les appareils spécifiques médicaux, et que les dégâts sont immédiatement visibles : quand on ne peut plus passer un scanner, ça a tout de suite des conséquences critiques. On peut aussi penser que les pirates, puisque la situation est très tendue et que les hôpitaux sont un service critique, estiment, imaginent récupérer une rançon. Ce qu’il faut garder en tête c’est que les hôpitaux sont très loin d’être les seuls ciblés. Vraiment tous les secteurs de l’économie et des institutions sont touchés.

Morgane Tual : Qui d’autre, par exemple, est visé par ces rançongiciels ?

Martin Untersinger : Ces derniers mois on a vu énormément de collectivités locale. Il y a eu Angers en janvier, la métropole d’Aix-Marseille juste avant les élections en 2020 qui a été vraiment très lourdement touchée par une attaque. Là on parle de grandes métropoles, mais il y a aussi énormément de petites mairies qui sont touchées et ça a des conséquences très concrètes sur l’accueil des publics, les démarches en ligne, etc. Mais les victimes sont aussi et surtout des entreprises, celles que les pirates estiment avoir beaucoup d’argent pour payer les rançons.

Morgane Tual : Quel genre d’entreprises par exemple ?

Martin Untersinger : Absolument tous les types d’entreprises, qu’elles soient petites, moyennes ou grandes. Il y en a des très célèbres – M6 a été touchée, Fleury Michon a été touchée – ou inconnues, il y a des tas d’attaques dont on n’entend jamais parler. Ça a des effets vraiment très importants voire dévastateurs. Par exemple on parle de Fleury Michon qui a forcément des usines, eh bien dans ces usines les machines s’arrêtent et ça coûte énormément d’argent. Par exemple l’entreprise de services numériques Sopra Steria, qui a été touchée il y a quelques semaines, ça lui a coûté entre 40 et 50 millions d’euros en quelques jours, en quelques semaines. Les petites entreprises ce n’est évidemment pas les mêmes sommes mais ça met en jeu, peut-être contrairement aux grands groupes, carrément leur existence.

Morgane Tual : Avec toutes ces attaques spectaculaires, on entend beaucoup parler de rançongiciels en ce moment. Est-ce que cette menace est nouvelle ?

Martin Untersinger : Pas tout à fait. L’idée de bloquer un système informatique pour récupérer une rançon on l’a même datée, elle date de 1989, le premier rançongiciel a été envoyé par la poste, sur une disquette, ça n’a pas été très efficace, ça n’a pas vraiment marché. En réalité, quand on parle des rançongiciels, la première grosse vague intervient au début des années 2010. Les pirates envoyaient alors beaucoup de mails avec des pièces jointes vérolées qui déclenchaient l’infection par rançongiciel, un petit peu au hasard, de manière vraiment massive, tout le monde pouvait être touché y compris et même surtout les particuliers. Cette méthode d’attaque, ce type de menace continue, mais ça a quand même nettement reflué à la faveur d’une deuxième vague, d’une deuxième méthode qui a commencé à peu près en 2018, qui est un peu la chasse aux gros poissons. Les pirates, plutôt que d’envoyer de manière indiscriminée, ciblent leurs victimes pour récupérer des rançons beaucoup plus importantes. On parle là de rançons de un million, deux millions, voire dix, quinze, vingt millions de rançon selon l’entreprise ; c’est beaucoup plus rentable en réalité : il vaut mieux récupérer une fois un million que dix fois 500 euros.

Morgane Tual : Est-ce qu’on a une idée de l’ampleur que ça a ? Est-ce que c’est un phénomène qui est en pleine explosion ?

Martin Untersinger : C’est difficile parce qu’on a très peu de données précises. Ce qui est certain c’est que comme ça touche davantage de grosses structures, avec des dégâts plus importants, c’est beaucoup plus visible. On a quand même quelques indicateurs. Par exemple l’Agence nationale de sécurité des systèmes d’information, qui est un peu le cyber-pompier de l’État, a été appelée 192 fois en 2020, c’est une intervention tous les deux jours, c’est trois fois plus qu’en 2019, sachant que cette agence n’intervient que sur les grosses entreprises, les entreprises sensibles et les administrations, donc on est vraiment sur les attaques les plus importantes. Et ça ce n’est vraiment que la partie émergée de l’iceberg parce qu’il y a beaucoup d’attaques qui ne sont pas déclarées, qui sont réglées un peu sous le manteau sans nécessairement s’accompagner d’une plainte.

Pour un peu dire à quel point ça inquiète les autorités, la DGSI, donc le service de renseignement intérieur, a estimé au printemps dernier, il y a à peu près un an, que les rançongiciels constituaient la menace informatique la plus sérieuse pour les entreprises et les institutions.

Morgane Tual : Donc les entreprises, notamment les grandes entreprises, sont des cibles de choix pour les pirates. Concrètement Martin, comment ça se passe ? Imaginons que je suis chef d’entreprise, je suis dans mon open space et soudain le réseau est victime d’un rançongiciel. Il se passe quoi ?

Martin Untersinger : Tu vas rentrer dans ton open space et, par exemple, tous les ordinateurs vont s’éteindre ou se rallumer, se ré-éteindre, se rallumer encore.

Ensuite tu vas t’apercevoir, toi et tous tes salariés, que certains outils ne fonctionnent plus, par exemple les mails ; les réseaux informatiques s’immobilisent et aujourd’hui, dans une entreprise, un réseau informatique qui s’immobilise c’est l’entreprise qui s’immobilise. Donc il commence probablement à y avoir un mouvement de panique. À partir d’un certain point, toi, chef d’entreprise, tu vas dire à tes salariés « rentrez chez vous. »

Ensuite il y a souvent une phase où tu penses à un sabotage interne, tu te dis que ce n’est pas possible, quelqu’un qui fait autant de dégâts doit connaître le réseau, doit avoir quelque chose de personnel dans cette histoire. Ce n’est jamais ça, ça n’est jamais arrivé. Il y a des gens qui pleurent, il y a des gens qui paniquent. C’est vraiment très compliqué.

Ensuite arrive, peut-être assez rapidement, le plus rapidement possible, une deuxième phase où souvent ton assurance va appeler des spécialistes et il y a une cellule de crise qui va se mettre en place.

Donc là souvent, et surtout dans les grosses attaques, les membres de la cellule de crise vivent sur place, ils dorment parfois dans l’entreprise. Ce que m’ont dit pas mal des gens qui interviennent dans ces contextes-là c’est vraiment qu’il y a, comment dire, une dévotion, un investissement énorme des salariés parce que, d’un seul coup, c’est la survie de l‘entreprise qui est en jeu, il y a des emplois, ce sont leurs collègues, c’est leur famille, donc, d’un seul coup, il y a un investissement vraiment très fort, très important qui se met en place.

Morgane Tual : Et alors concrètement cette cellule de crise, que fait-elle face à ce rançongiciel ? C’est quoi la solution ?

Martin Untersinger : Il n’y a pas de solution facile. Ce n’est pas juste quelques lignes de code et hop !, les pirates disparaissent. Ce qu’il faut d’abord faire c’est établir ce qui marche ou pas. Quand bien même les pirates ont infiltré le réseau, ils n’ont pas forcément infiltré tout le réseau, donc ils n’ont pas forcément mis le rançongiciel partout. Il peut y avoir des choses qui marchent. Il faut les isoler, il faut faire en sorte qu’elles continuent de marcher.

Il faut aussi identifier ce qu’il faut faire redémarrer en premier. Quand vous êtes Fleury Michon, que vous faites de la charcuterie, on imagine que le premier système à faire redémarrer ce sont les usines parce que ce sont les usines qui rapportent de l’argent.

Il faut aussi trouver comment les pirates sont rentrés, où est-ce qu’ils sont allés. Est-ce qu’ils sont encore à l’intérieur ? Qu’est-ce qu’ils ont pu voir données ? Qu’est-ce qu’ils ont pu dérober comme informations ?

Il faut ensuite les isoler, faire en sorte qu’ils ne puissent plus bouger dans le réseau informatique. Et ensuite, cette partie où les pirates sont, il faut, entre guillemets, « la détruire », la mettre hors-service pour reconstruire, y compris avec des nouveaux ordinateurs, des nouveaux serveurs, il faut tous les remplacer pour faire en sorte d’être certain que les pirates ne sont pas encore dedans. Ça ne prend pas des jours, mais des semaines, même parfois des mois pour que tout soit dans un semblant de normalité, mais souvent l’attaque a été tellement importante que l’entreprise ne retrouve jamais la normalité.

Morgane Tual : Et la demande de rançon dans tout ça, à quel moment apparaît-elle ?

Martin Untersinger : Ce n’est pas, du moins ce n’est plus vraiment le cliché du message affiché en grosses lettres rouges sur tous les écrans, avec une tête de mort qui dit « payez, sinon votre réseau informatique sera détruit ». Souvent c’est un simple, un bête fichier texte, .txt, sans fioritures. Parfois il n’est pas difficile à trouver, mais on ne le trouve pas tout de suite, il est déposé à des endroits où les pirates pensent que les experts vont le trouver, parfois c’est un peu, entre guillemets, « caché » ou, du moins, à un endroit où on n’aurait pas tendance à le chercher. Ce message, finalement assez basique, dit « bonjour, nous sommes des pirates, on est dans votre système, vous avez merdé en termes de sécurité, on est rentrés, on a vu toutes vos données, on a vu toutes vos informations. Voici une adresse en bitcoins, donnez-nous de l’argent — ou, plus souvent — allez sur ce site, ensuite on va vous parler pour vous dire comment déverrouiller vos ordinateurs. »

Morgane Tual : OK. Donc quand une grande entreprise est frappée par un rançongiciel, c’est visiblement une énorme galère, c’est très long, c’est très coûteux. Est-ce que, pour éviter tout ça, certaines victimes préfèrent payer la rançon ?

Martin Untersinger : Oui, tout à fait. Les experts estiment qu’une victime sur cinq sort le porte-monnaie. En tout cas le record public qu’on a c’est une victime, dont on ne connaît pas l’identité, qui a payé 28 millions d’euros. Mais c’est assez difficile, en réalité, de savoir exactement qui paye et combien parce que les victimes ne parlent pas ou très peu. Pour notre enquête ça a été très difficile de les faire témoigner. Être victime d’une attaque informatique c’est honteux, on n’a pas envie d’en parler. On pense que ça va donner une mauvaise image auprès des clients. Ce dont je me suis aperçu depuis quelques mois c’est que, quand les entreprises communiquent sur une attaque en rançongiciel, souvent elles mentent. C’est-à-dire qu’on a des communiqués de presse qui disent deux jours après, trois jours après, « tout est sous contrôle, tout est revenu à la normale, les systèmes sont redémarrés ». Ce qui n’est, dans le cas des attaques les plus sérieuses, jamais le cas.

Évidemment, si elles payent la rançon elles ne vont pas le crier sur les toits.

François Deruty : On dissuade fortement de payer la rançon. Alimenter cet écosystème c’est vraiment une très mauvaise idée, ça ne fait que propager ce type d’attaque et ça ne résout pas forcément le problème puisque, une fois que vous récupérez le code parce que vous avez payé la rançon qui vous permet de rétablir votre système informatique, il ne va pas marcher à 100 % des cas. Donc c’est de toute façon une mauvaise idée.

Morgane Tual : L’homme qu’on vient d’entendre c’est François Deruty, sous-directeur opérations de l’ANSSI, l’agence chargée de la cybersécurité de l’État.

Donc même si on paye, ça ne règle pas forcément le problème ?

Martin Untersinger : Non, parce qu’en fait, quand on paye, les pirates envoient ensuite un programme à faire tourner sur toutes les machines qui ont été infectées. C’est très laborieux, c’est souvent bugué, ce programme est mal conçu, ce n’est pas toujours compatible avec tous les différents types de machines informatiques, de systèmes informatiques qui sont présents dans une entreprise, donc parfois ça ne marche pas ou c’est très long. Et, dans tous les cas, même si on paye, même si on récupère ce programme, même si on récupère certaines données, il faut quand même reconstruire le système informatique, parce que si les pirates ont réussi à rentrer une fois, alors ils peuvent revenir.

Morgane Tual : Justement Martin, ces pirates qui sont-ils ?

Martin Untersinger : Il y a un cliché auquel il faut vraiment tordre le cou, c’est le pirate informatique qui envoie son rançongiciel depuis le garage de ses parents ou sa chambre d‘adolescent. Ce n’est plus du tout comme ça que ça marche. C’est un écosystème extrêmement complexe. Quand j’ai travaillé, j’ai dû faire une feuille A3 remplie de notes, d’annotations, de liens, etc., tellement c’était complexe. Ce sont des groupes très interconnectés, qui se connaissent très bien, qui travaillent ensemble depuis très longtemps, qui vont jusqu’à 10/15 personnes, qui sont de haut niveau technique, qui font ça depuis des années. Donc on n’est pas du tout sur des petits pirates amateurs. On est vraiment sur une professionnalisation de la cybercriminalité en matière de rançongiciel.

Morgane Tual : Est-ce que, parmi toutes ces personnes, il y a un profil type qui se dégage ?

Martin Untersinger : C’est difficile parce qu’on a très peu d’informations, mais en recoupant tout un tas d’éléments on peut dire, en gros, qu’ils ont au moins la trentaine puisque ça fait au moins une dizaine d’années qu’ils sont dans la cybercriminalité. Ce sont des gens qui ont une très bonne expérience en informatique, qui sont très compétents. Il y a aussi tout un faisceau d’indices qui nous montre qu’une grande partie de ces acteurs sont situés en Europe de l’Est, en Europe de l’Est russophone : il y a des bouts de code de ces rançongiciels en russe ; les forums où toutes les interactions entre ces groupes se passent sont, dans leur écrasante majorité, russophones ; les horaires qu’on peut déduire du code informatique des rançongiciels correspondent aux fuseaux horaires de ces pays-là. Il y a aussi des rançongiciels qui sont très souvent codés pour épargner ces territoires. Mais il y a toujours, évidemment, des exceptions, ce n’est pas seulement dans ces zones-là. On a vu un Québécois de 33 ans qui a été arrêté en janvier ; tout récemment, en mars, un Sud-coréen de 20 ans, donc le portait robot a forcément des exceptions.

Morgane Tual : Là on parle d’individus ou d’organisations cybercriminelles. Est-ce que, parfois, ces rançongiciels sont envoyés par des États ?

Martin Untersinger : C’est excessivement rare, mais on a des exemples d’États qui utilisent des faux rançongiciels, des programmes malveillants qui ont tout l’air d’être des rançongiciels mais qui n’en sont pas. C’est par exemple le cas de NotPetya [2], c’est le nom d’un programme qui a été lancé vraisemblablement par la Russie en 2017 et dont le but était purement et simplement de saboter les systèmes informatiques sur lesquels il apparaissait. Il était impossible, mathématiquement, de récupérer les données qui étaient chiffrées, donc c’était vraiment un faux rançongiciel.

Voix off : Dans le reste de l’actualité, c’est une nouvelle cyberattaque d’ampleur mondiale qui s’est produite aujourd’hui. Des grandes entreprises et des services publics ont été touchés dans plusieurs pays. En France, le groupe Saint-Gobain a fait état d’une tentative de piratage informatique à grande échelle, mais a indiqué que le problème était en cours de résolution.

Martin Untersinger : Il y a quand même une exception, c’est la Corée du Nord. On a des cas de pirates affiliés à la Corée du Nord qui déploient des rançongiciels pour récupérer de l’argent, y compris en France.

Morgane Tual : Donc l’argent, en clair, j’ai vraiment l’impression que c’est la première motivation des pirates. Est-ce qu’il y en a d’autres ?

Martin Untersinger : Certains se parent un peu d’éthique : « on fait ça pour aider les entreprises à combler leurs failles de sécurité ». D’autres disent « nous on n’attaque pas les hôpitaux ». Le problème c’est que l’écosystème est tellement interconnecté que c’est difficile à vérifier et à affirmer. Pour moi c’est vraiment un vernis idéologique. Au final, la seule motivation de ces gens-là c’est l’argent et uniquement l’argent.

Morgane Tual : OK. Donc on a des attaques de plus en plus graves, qui mettent des entreprises ou des hôpitaux à genou, menées par des cybercriminels sans foi ni loi. Et les autorités dans tout ça ? Comment est-ce qu’elles luttent contre ce phénomène ?

Martin Untersinger : C’est très difficile d’enquêter sur ces réseaux, de remonter aux responsables, pour tout un tas de raisons : ils camouflent leurs traces, ils opèrent depuis l’étranger, depuis des pays qui ne sont pas forcément très collaboratifs et, surtout, les autorités ont été un peu prises de vitesse. On l’a dit tout à l’heure, c’est un phénomène qui est monté très rapidement. Ça fait deux ans, deux ans et demi que les grands groupes sont paralysés par des attaques. Avant ça, ça n’existait pas. En fait, deux ans et demi c’est quand même très court à l’échelle de la police et de la justice. Une enquête ça prend des mois voire des années, donc c’est, entre guillemets, « normal » que les autorités n’aient pas encore, à l’heure où on se parle, réussi à contrecarrer cette menace.

Morgane Tual : Tu nous parlais tout à l’heure d’un Québécois arrêté, ça veut donc dire qu’il y a quand même des affaires qui aboutissent ?

Martin Untersinger : C’est très rare, mais oui, tu as raison, ça commence. Il y a d’autres exemples. On peut penser par exemple au procès d’Alexander Vinnik [3], en France en fin d’année dernière, qui était accusé de piratage informatique, de rançongiciel, mais aussi de blanchiment d’argent. Il a été relaxé sur les faits de rançongiciel, condamné sur le blanchiment. Un appel a été déposé, donc il y aura une audience en appel.

Et puis, surtout, il y a eu des arrestations en février en Ukraine liées à Egregor qui est un des rançongiciels les plus redoutables de ces derniers mois. Il y a eu aussi en janvier le démantèlement d’Emotet [4] qui était une espèce de réseau d’ordinateurs zombies qui étaient utilisés par les pirates aux rançongiciels pour pénétrer chez leurs victimes. Je pense que ce démantèlement a vraiment fait couler une goutte de sueur dans le dos des pirates.

Morgane Tual : C’est-à-dire que maintenant ils se sentent moins inatteignables ?

Martin Untersinger : Oui, c’est très possible. Pendant des mois, voire des années, ils ont vraiment opéré en toute impunité, il n’y avait aucune interpellation, aucune arrestation ou alors de personnes vraiment très à la marge de ces écosystèmes. Là, le fait qu’il y ait eu plusieurs opérations de police, y compris dans des pays comme l’Ukraine qu’on pensait un petit peu à l’abri ou réfractaire à la coopération, le fait qu’il y ait beaucoup de données recueillies, qu’ils ont saisi du matériel informatique, etc., dans un écosystème où tout le monde parle à tout le monde et tout le monde est très relié, il est possible que ça fasse aboutir des enquêtes, en tout cas on peut le souhaiter.

Morgane Tual : Merci Martin.

Martin Untersinger : Merci Morgane.

Morgane Tual : Si vous souhaitez en savoir plus sur le sujet, vous pouvez retrouver l’enquête réalisée par Martin Untersinger, mais aussi Florian Reynaud, Antoine Delaunay et Pierre Trouvé dans la rubrique « Rançongiciels » du monde.fr.

C’est la fin de L’heure du monde, le podcast quotidien d’actualité proposé par le journal Le Monde et Spotify. Pour ne rater aucun épisode, vous pouvez vous abonner gratuitement sur Spotify ou nous retrouver chaque jour sur le site et l’application lemonde.fr.

Si vous avez des remarques, suggestions, critiques, n’hésitez pas à nous envoyez un e-mail, lheuredumonde chez lemonde.fr.

L’heure du monde est publié tous les matins du lundi au vendredi. On se retrouve donc très vite. À bientôt.