Jean Peeters : Je vous propose de commencer cette première table ronde. Je suis Jean Peeters professeur à l’université Bretagne-Sud et aussi titulaire de la chaire Cyber et souveraineté numérique à l’IHEDN [Institut des hautes études de défense nationale].

Le programme est un petit peu modifié. Une personne qui devait parler n’est pas présente, donc nous n’auront pas son intervention. C’est Monsieur Rogiers Creemers, qui intervenait demain matin en premier, qui va intervenir sur cette table ronde en quatrième position. On aura aussi des intervenants qui seront distants, si j’ai bien compris. Vous êtes tenus à 15 minutes chacun, je suis un peu le maître du temps.

Je vous propose de commencer tout de suite avec Didier Danet de l’Académie militaire de Saint-Cyr Coëtquidan sur la diplomatie du numérique pour 15 minutes.

Intervention de Didier Danet – Diplomatie numérique : quels enjeux ?

Didier Danet : Merci Monsieur le président.

Le thème que je traite cet après-midi, la diplomatie numérique, avec l’idée d’essayer de cerner un peu les enjeux de cette thématique. Je ne suis pas un spécialiste de diplomatie numérique, mon métier c’est plutôt de travailler sur la cyberdéfense et de former des militaires à ces questions-là. Je vais donc avoir une approche qui manquera peut-être un petit peu de nuances par rapport à ce que font les diplomates actuellement. J’aurais plus l’approche du militaire qui met peut-être un petit peu les pieds dans le plat de temps en temps.

Ceci étant, je dis tout de suite que je suis bien évidemment en faveur de la diplomatie numérique. Il est bien évident que l’État a des intérêts à faire prévaloir dans l’ordre international et en matière de numérique, il est bien évident qu’il y a des menaces, etc. Au-delà de cette évidence que tout État a à développer une action dans le domaine numérique, que tout État a des intérêts à défendre, a des positions à faire valoir, doit donc développer une déclinaison de sa politique étrangère en matière de numérique, une fois le constat sur lequel, je pense, tout le monde sera d’accord, il n’y a pas à discuter, j’ai été amené à essayer de me poser deux questions. La première c’est la question du pourquoi : sur quel fondement l’État intervient-il dans la politique étrangère en matière de numérique ? Quelles sont les raisons qui l’ont poussé à le faire ? Quels sont les arguments qui sont régulièrement développés pour appuyer l’intervention de l’État et justifier un certain nombre de mesures qu’il est amené à prendre. C’est donc plutôt la question de la légitimité de l’intervention, les fondements de l’intervention et peut-être les critiques qu’on pourrait adresser, je vais employer le mot, à certains des mythes qui fondent l’intervention de l’État dans les relations internationales.

La deuxième question, une fois qu’on a regardé pourquoi l’État intervient, développe une politique en matière de relations internationales pour le numérique : quels sont les domaines qui sont couverts ? Dans quels domaines l’État s’investit-il et avec quelle efficacité produit-il son action ?

Il y a donc deux parties dans cette présentation rapide : la partie concernant le pourquoi de l’intervention et la question des résultats.

Cette première diapo était faite pour évacuer une des thématiques possibles quand on parle de diplomatie numérique qui est l’influence du numérique sur la diplomatie, sur les pratiques diplomatiques, sur la manière dont on conduit la diplomatie, donc sur la numérisation de la diplomatie. Il y a beaucoup de choses très intéressantes, mais, compte-tenu du quart d’heure qui nous a été donné, ce n’est pas le thème qui me paraissait le plus important, j’ai préféré le mettre de côté.

Diplomatie numérique : les fondements

La première question c’est évidemment la question des fondements de la diplomatie du numérique dans un État comme la France. Autrement dit, pourquoi faudrait-il avoir une politique étrangère en matière de numérique ? Pourquoi faudrait-il que le ministère des Affaires étrangères se mêle de numérique ?

Tout à l’heure, on nous a dit que c’était l’affaire du ministère de l’Économie, donc la dimension intérieure du numérique, mais il y a aussi une dimension extérieure. Déjà, ça veut dire qu’il y a au moins deux ministres qui peuvent revendiquer une responsabilité dans le domaine du numérique et, on le sait, la France a un ambassadeur pour le numérique [1], ça veut dire que la chose a été institutionnalisée. Ce n’est pas simplement un domaine dans lequel les diplomates interviennent, il y a un ambassadeur pour le numérique, avec des moyens propres, qui développe donc son action à l’extérieur de nos frontières.

Les trois mythes fondateurs

Trois choses me paraissent devoir être questionnées concernant cette intervention de l’État dans le domaine du numérique et, en particulier, dans le domaine extérieur.

Première chose qui me paraît devoir être questionnée, c’est le thème récurrent qui revient systématiquement, notamment dans le discours du ministère des Affaires étrangères qui est : il faut que l’État intervienne parce que nous sommes sous la menace — et ce n’est qu’une question de temps, ça va arriver — d’un effondrement de notre système nerveux numérique, ce qu’on peut appeler le Cyber Pearl Harbor si on se place dans le cadre d’une attaque extérieure, ou le Cyber Tchernobyl si on se place dans l’hypothèse d’un accident industriel, du Cyber Armageddon si on veut donner un côté un peu américain et religieux. Bref !, ce premier mythe me parait devoir être quand même beaucoup questionné parce que je ne pense pas qu’on soit actuellement sous la menace imminente et inéluctable d’un effondrement total de nos infrastructures et de nos réseaux. Mais, comme c’est un argument qui est constamment employé, je pense qu’il faudrait pouvoir le mettre en débat. Je n’ai pas eu le temps de développer l’idée, je la mets simplement en discussion. Si vous voulez, on pourra revenir sur cette idée d’un Cyber Pearl Harbor imminent qui justifierait l’intervention de l’État en tant que puissance souveraine et capable de défendre la nation contre cet effondrement.

Le deuxième élément qu’on trouve très souvent justement dans le discours du MAE [Ministère des Affaires Étrangères] c’est la question de la souveraineté numérique. C’est un thème qui est effectivement au cœur du débat, bien sûr, je ne vais pas le développer complètement, là encore je pense que c’est un thème sur lequel il faudrait revenir. Je pense qu’il y a un certain nombre d’erreurs d’analyse dans le domaine des craintes qu’on exprime et on peut quand même les reprendre rapidement, les citer. Si vous prenez, par exemple, le rapport Longuet [2] qui est, me semble-t-il, l’expression paradigmatique des craintes que l’on peut avoir en matière de souveraineté, le rapport Longuet disait que la puissance économique des grands acteurs du numérique – suivez mon regard, évidemment les GAFAM [Google, Apple, Facebook, Amazon, Microsoft] – nous menace dans notre souveraineté militaire, nous sommes sous la dépendance des GAFAM dans le domaine militaire ; on l’est dans le domaine juridique avec cette thématique de l’exterritorialité, etc. ; on l’est dans le domaine économique, c’est-à-dire que les GAFAM sont en mesure de s’approprier toutes les bonnes idées, les startups, etc., dont ils auraient besoin, donc ils abusent de leur puissance économique ; on serait menacé dans le domaine monétaire : les GAFAM seraient en mesure de créer leur propre monnaie, etc. Ce sont donc les quatre grandes menaces qui étaient évoquées dans le rapport Longuet, on pourrait en rajouter, les décliner quasiment à l’infini. Avec la crise du Covid on a vu qu’on était menacé dans notre souveraineté sanitaire. Quand les GAFAM nous ont dit « nous n’appliquerons pas, nous ne mettrons pas en œuvre votre application si belle soit-elle », on a bien compris qu’on était un petit peu à leur merci concernant quand même un outil de lutte contre une pandémie. On le ressent aussi dans le domaine culturel. On a vu très récemment une affaire un peu ridicule, de la présidente de France Télévisions s’offusquant que le match Nadal/Djokovic allait être le soir et passer sur Amazon qui avait payé 10 millions, soit plus que France Télévisions, on parle de souveraineté culturelle et sportive.

Il y a un certain nombre de choses qu’il faudrait reprendre parce qu’elles sont, en fait, un petit peu ridicules. Je pense que notre souveraineté n’est pas menacée de manière aussi évidente ou qu’elle l’est depuis très longtemps. Mon épicière bio, à côté de chez moi, menace la souveraineté monétaire, elle participe à un système d’échange local avec une monnaie bizarroïde que je n’utilise pas personnellement, mais, je crois qu’avec le coiffeur ils échangent des coupes de cheveux contre des poires, c’est un truc très compliqué qui est aussi une forme de création monétaire ; bien sûr ce n’est pas Amazon, mais ça fait très longtemps que l’État n’est plus totalement souverain en matière monétaire. On est sorti de l’étalon-or quand même depuis un certain temps.

Il faudrait donc revenir sur cette question : dans quelle mesure notre souveraineté numérique est-elle véritablement menacée ? Cette peur panique qu’on a de voir notre souveraineté se déliter ne nous amène-t-elle pas à des solutions qui ne sont pas forcément les bonnes ?

Le dernier élément c’est l’argument de la vie démocratique qui est poussé, là aussi, par le ministère des Affaires étrangères, avec l’idée que les algorithmes tout puissants plus l’adhésion des individus à des réseaux sociaux qui les orientent, qui les enferment dans des bulles démocratiques conduit à une menace pour la vie démocratique de ce pays. Là encore, je veux bien tout ce qu’on veut, mais ce n’est pas nouveau si vous commencez votre journée le matin par Europe 1, vous passez ensuite sur BFM ou sur CNews et vous terminez par la lecture de Valeurs actuelles le soir, vous êtes aussi dans une bulle, très clairement. Ce n’est pas un algorithme, ce sont des gens, mais il est évident qu’on est aussi dans des bulles d’enfermement. Ces bulles d’enfermement ne me paraissent pas de nature à justifier une intervention de l’État aussi directive dans la vie des médias, dans la vie des réseaux sociaux, etc.

Il y a trois thématiques qui me paraissent effectivement intéressantes à reprendre pour les discuter et voir quel est réellement l’état de la menace. Bien sûr qu’il y a des menaces — en ayant combiné ces trois menaces-là, finalement il ne nous reste plus qu’à mourir si on écoute ce discours-là —, mais je pense qu’on pourrait avoir une approche plus nuancée, plus focalisée sur des vraies menaces et pas des menaces qui me paraissent un petit peu chimiques.

Diplomatie numérique : les domaines

Ensuite les domaines. C’est l’autre question : dans quels domaines la diplomatie française s’investit-elle le plus ? Quelles sont les thématiques qu’elle traite, avec quelle efficacité ou quel retour ?

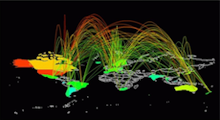

Il y a un très beau schéma dans le dernier rapport d’activité de l’ambassadeur pour le numérique [3] avec de jolies couleurs, qui fait apparaître en gros cinq grandes thématiques : les questions de sécurité en rouge ; les questions d’influence en bleu à droite ; les questions de gouvernance de l’Internet à gauche et les questions de diplomatie économique en bas.

Là encore, il pourrait être évidemment extrêmement intéressant de reprendre chacun de ces éléments un par un, d’en regarder le contenu, de regarder comment ils sont appréhendés, ce qu’on avance comme éléments, quelles sont les positions de l’État français dans le domaine international, etc., et on pourrait évidemment se poser la question de la réussite, la question des objectifs, la question de l’efficacité de cette action.

Je ne prendrais qu’un exemple, qui est celui que je connais le moins mal, celui de la diplomatie économique. Là encore, il est bien évident que tous les États ont des intérêts économiques à défendre, à promouvoir, à débattre avec les autres ; c’est évident. Pour ce qui est de l’action diplomatique française, on voit qu’il y a en gros trois grands domaines, trois grandes déclinaisons : la première c’est le soutien aux acteurs français du numérique ; la deuxième c’est la régulation des grands groupes ; et la troisième c’est la technique, la tech comme on dit, la tech au service du bien commun.

Je vais laisser ce troisième élément qui me parait relever un petit peu de la fantaisie diplomatique. Franchement, je n’en vois pas l’intérêt ! Il faut relire Mireille Delmas-Marty [4], on aura une idée beaucoup plus claire de ce qu’est la technologie aujourd’hui et du fait que les bons côtés sont inséparables des mauvais, qu’il faut les prendre comme un tout et ne pas essayer de séparer les bons côtés des mauvais. Il faut vraiment que les gens du Quai d’Orsay lisent Mireille Delmas-Marty.

Les deux autres questions.

Sur l’efficacité, l’amiral Coustillière a dit, à mon avis, ce qu’il fallait dire : malheureusement, on a une très longue expérience de colbertisme high-tech qui se traduit par un gaspillage des deniers publics absolument effréné, aussi bien du côté des très grands groupes – on l’a vu avec le cloud français, le cloud souverain qui a été une parodie de ce qu’il faut faire – qu’avec des petites startups qui sont plus fortes pour décrocher des subventions publiques que pour produire réellement quelque chose. Il faudrait vraiment qu’il y ait une évaluation extrêmement rigoureuse qui soit faite de ce soutien aux entreprises pour ne pas soutenir n’importe quoi n’importe comment. Je pense qu’il y a vraiment un effort à faire pour avoir une approche beaucoup plus stricte de ce qu’il faut soutenir et de ce qu’il n’est pas utile de soutenir.

Pour terminer, la régulation des grands groupes. Là, je pense qu’on est complètement dans une situation de schizophrénie absolue, c’est-à-dire que l’État et l’Europe se sont désarmés totalement face aux grands groupes pour des raisons idéologiques qui ont dominé pendant 40 ans et on s’étonne, maintenant, d’avoir du mal à s’attaquer à des groupes comme Apple, Facebook, Qualcomm ou d’autres. Le Sénat a relayé hier un arrêt pathétique du tribunal de l’Union européenne, ce n’est pas encore en appel, sur Qualcomm ; j’ai lu la décision rapidement hier soir, je suis tombé de ma chaise tellement c’est idiot, franchement ! On pourra en discuter si vous voulez, je ne vais pas empiéter sur le temps de mes collègues.

Là encore, on est en totale schizophrénie, c’est-à-dire qu’on s’est complètement désarmé face aux grands groupes et maintenant on se plaint que les grands groupes sont en position de force. Eh bien oui ! Ils sont en position de force, c’est à peu près évident et, en plus, quand on les pourchasse pour de mauvaises raisons ! Faire à Apple le procès du fait qu’ils utilisent les avantages fiscaux existants en Irlande, ce n’est pas à Apple qu’il faut s’en prendre, à mon avis c’est plutôt à l’Irlande. Là, je trouve que l’action diplomatique est un petit peu en retrait.

Jean Peeters : Merci beaucoup. Il y aura un temps, après, pour les questions aux intervenants après.

On va passer à l’intervention suivante de Stéphane Bortzmeyer ici présent, à côté de moi, et de Francesca Musiani qui est distante. Je vous laisse régler ça entre vous.

Intervention de Stéphane Bortzmeyer et de Francesca Musiani - Internet, entre matériel et logiciel

Francesca Musiani : Bonjour tout le monde. C’est Stéphane qui va commencer.

Stéphane Bortzmeyer : Bonjour. Je laisserai Francesca se présenter.

Pour mon compte, je suis Stéphane Bortzmeyer et je travaille à l’Afnic [Association française pour le nommage Internet en coopération] [5] qui est le registre des noms de domaine en .fr. Je ne suis ni juriste ni universitaire, ça donnera un autre point de vue.

L’infrastructure compte

On va parler aujourd’hui d’un sujet qui est l’infrastructure.

La souveraineté numérique, on l’a dit, est un sujet très complexe, il a beaucoup d’aspects différents. L’infrastructure c’est un peu ce qu’on ne voit pas. Le débat sur la souveraineté numérique se focalise souvent sur ce qui est visible, ce qui est connu des médias, des ministres : on va parler de Facebook, on va parler de YouTube parce que tout le monde connaît YouTube, tout le monde regarde des vidéos sur YouTube. Et, quand on parle de l’infrastructure, de sujets qui sont moins visibles sur l’écran, c’est souvent pour se focaliser sur un petit nombre d’organismes, parce que c’est souvent une approche institutionnelle. On pense à l’ICANN [Internet Corporation for Assigned Names and Numbers] [6] parce qu’on connaît l’ICANN et ça permet de faire des résumés faciles du genre « c’est le régulateur mondial de l’Internet », ce qui est complètement faux, mais ça donne quelque chose de précis dans un monde qui est flou, mouvant, avec du brouillard comme le disait l’amiral Coustillière tout à l’heure.

Il y a une exception, l’infrastructure qui intéresse c’est souvent le matériel parce qu’on a l’impression de comprendre le matériel, on peut le toucher, on peut le voir et puis ça se prête bien au sensationnalisme. La guerre en a donné un nouvel exemple avec des titres ridicules comme celui de Franceinfo [« Guerre en Ukraine : la Russie peut-elle couper internet en France en s’attaquant aux câbles sous-marins ? »] sur les câbles sous-marins qui ne montrait pas tellement une incapacité à analyser ce qu‘est capable de faire Poutine, mais une incapacité complète à comprendre ce qu’est l’Internet.

Mais pourtant, elle compte

Autant l’infrastructure est souvent ignorée, autant elle compte. Elle compte d’une manière qui est, parfois, un peu plus subtile. YouTube, par exemple, peut censurer vos vidéos si elles ne lui plaisent pas. Le rôle de l’infrastructure est moins évident : un câble sous-marin ne peut pas facilement censurer untel ou untel. L’infrastructure, en fait, ne compte pas tellement parce que ce qu’elle fait directement, par ce qu’elle impose, mais plutôt parce qu’elle va faciliter certaines choses et en rendre d’autres beaucoup plus difficiles. Les être humains étant paresseux, ce qui est difficile risque d’être moins utilisé. Bien qu’elle soit invisible elle a des conséquences.

Tentative de définition de l’infrastructure

Qu’est-ce que c’est exactement que l’infrastructure ? Il y a des tas de définitions possibles.

Une première, c’est ce qu’on ne voit pas sur l’écran, ce qui n’est pas connu des utilisateurs, en tout cas tant que ça fonctionne, parce que quand l’infrastructure est en panne alors là, tout le monde la voit et se plaint, se demande ce que fait le gouvernement, pourquoi ça ne marche pas.

Une autre façon de voir les choses c’est dire que l’infrastructure c’est ce que l’utilisateur ne peut pas modifier facilement. Là c’est complexe. On va dire qu’un utilisateur peut changer de moteur de recherche, mais il ne peut pas facilement faire passer ses communications par un autre câble sous-marin. En fait, c’est plus compliqué que cela mais c’est une première approche possible de dire que l’infrastructure c’est ce qui est incontournable.

Une partie de l’infrastructure est matérielle, Francesca va en parler maintenant, ce sont les câbles, les serveurs, je la laisse en parler ; une partie est logicielle et, du fait qu’elle est logicielle, on l’oublie souvent, on estime que c’est du logiciel, ça peut se modifier facilement, en fait c’est plus compliqué que ça.

Je vais laisser maintenant la parole à Francesca pour la partie infrastructure matérielle et, Francesca, tu pourras me dire quand est-ce qu’il faut avancer les supports.

L’infrastructure (informationnelle) vue par les Science and Technology Studies [7]

Francesca Musiani : On a préparé ensemble ce talk. Je pense que, dans l’ensemble, tu sais ce qu’il y a.

Merci beaucoup Stéphane et merci à tous. Merci de m’avoir invitée. Je suis Francesca Musiani, je suis chargée de recherche au CNRS, je codirige un labo qui s’appelle le Centre Internet et Société. Nous avons effectivement décidé, avec Stéphane, de joindre nos forces pour cette présentation, pour ne pas séparer, d’une façon qui aurait sans doute été un peu artificielle, l’infrastructure matérielle de l’infrastructure logicielle en ce qui concerne des questions de souveraineté, de gouvernance parce que c’est très souvent un mélange quasi indissoluble.

Ce dont je vais vous parler a plutôt trait au matériel. Avant, je voulais rajouter une couche à cette question de comment on définit l’infrastructure, parce que ma discipline, mon domaine, les Science and Technology Studies qui correspondent à la sociologie de l’innovation et des techniques en français, ont dit des choses là-dessus, depuis assez longtemps. Elles ont notamment employé des mots pour définir la qualité infrastructurelle de quelque chose, donc d’une technologie et, dans ce cas, de l’Internet, comme étant « relationnelle et conditionnelle », disant que les infrastructures, plutôt qu’en termes de forme, peuvent plus utilement être comprises à partir de leur fonction, c’est-à-dire qu’on peut considérer que les objets, les systèmes, les technologies possèdent une fonction infrastructurelle s’ils contribuent à faire quelque chose de notre rapport à l’Internet. Donc ils contribuent à structurer, à façonner, à modeler, à permettre certaines choses et en contraindre d’autres. Bref ! Contribuer à définir ce qu’est notre être ensemble par moyen de l’Internet et sur l’Internet.

Tout cela a certaines conséquences politiques et de gouvernance.

D’un part, le fait d’exercer du contrôle sur telle ou telle autre fonction infrastructurelle fournit à certains acteurs le pouvoir, l’opportunité d’agir de certaines façons, notamment à leur avantage.

Par ailleurs, il n’y a que très rarement une seule manière de mettre en œuvre ces fonctions infrastructurelles ou un seul et unique acteur qui soit capable de les contrôler. Il en dérive que les infrastructures de l’Internet sont intensément politiques, elles sont forcément contestables, donc contestées. Elles peuvent être certes cibles de gouvernance – Stéphane parlait de YouTube et de comment on gère les contenus sur telle ou telle plateforme –, mais aussi des instruments de gouvernance ; avec certaines fonctionnalités de l’infrastructure, on peut faire certaines choses, elles sont donc objet d’intérêt de plusieurs acteurs.

Infrastructure physique

En ce qui concerne l’infrastructure physique, matérielle, on peut l’appeler parfois de bas niveau. On a utilisé des métaphores pour se référer à l’infrastructure physique de l’Internet telles que les autoroutes ou les artères de la société de l’information pour en arriver à nouveau à une définition faite par une importante spécialiste STS [Science and Technology Studies], Susan Leigh Star [8] : on peut les considérer également comme des égouts, plus sobrement, dit-elle.

Câbles et autres liaisons

Je vais vous donner quelques exemples d’infrastructures matérielles et leurs conséquences, enjeux politiques, on va dire.

En premier lieu les câbles.

Il s’agit de beaucoup de kilomètres notamment de fibre optique qui sont posés au fond des océans et des mers.

Ce sont des liens cruciaux entre les réseaux de télécommunication du monde entier, ils font les ponts entre des régions.

Les enjeux géopolitiques de ces câbles ont une histoire très longue, on retient notamment les travaux de Pascal Griset [9], par exemple.

Ils posent des questions très variées, par exemple le poids des entreprises privées par rapport à celui des États dans leur gestion. C’est un domaine qui est très largement privatisé et le fruit d’alliances entre entreprises.

Ils posent des questions telles que le lien de ces infrastructures au système de surveillance numérique ou encore la question de leur impact environnemental à long terme.

Centres de données

Deuxième exemple : les centres de données, datacenters.

Il s’agit de grands sites physiques sur lesquels sont regroupés des équipements informatiques qui constituent un système d’information. En termes de sociologie des techniques, ils ont été analysés avec finesse par Clément Marquet [10] dans sa thèse et ses travaux suivants, dernièrement.

Ce sont de puissants ordinateurs, appelés serveurs, qui constituent les archives redondantes des grandes plateformes notamment.

Là aussi il y a plusieurs enjeux : la concentration de ces infrastructures par exemple pour des raisons de liens économiques ou politiques ; comment est-ce qu’on territorialise le numérique grâce à ces systèmes ; et aussi un manque de visibilité institutionnelle de ces points de gestion et aussi d’accès à des masses importantes de données. Là aussi je me permets de citer les travaux de Clément Marquet.

Internet Exchange Points ou IXPs

Troisième exemple : les Internet Exchange Points ou IXPs.

Il s’agit de grands immeubles qui hébergent un certain nombre de commutateurs de réseau. Ils évitent aux opérateurs d’établir des liens directs entre eux, parce que le raccordement à l’IXP permet à chaque opérateur d’échanger du trafic avec tous les autres opérateurs présents sans ce lien direct.

Ces structures ont un rôle essentiel surtout dans les marchés numériques émergents – Laura DeNardis [11] a consacré un papier à ces aspects –, notamment en rapprochant le contenu des utilisateurs, en promouvant la connectivité locale entre les opérateurs et en réduisant les coûts d’interconnexion et la dépendance de la connectivité locale par rapport aux points d’échange étrangers.

Résumé sur l’infrastructure matérielle

Pour résumer, ces infrastructures physiques posent des questions de privatisation, donc de la stratégie économique de telle ou telle autre entreprise et des alliances qu’elles établissent entre elles, de coût pour l’environnement et de géographie juridique également.

Elles soulèvent des problèmes de gouvernance et de souveraineté, donc, pour en revenir au thème du colloque, qui rejoignent ceux qui sont soulevés par la gestion des protocoles et des ressources internet critiques ainsi que la couche logicielle pour laquelle je rends la parole à Stéphane. Merci.

Stéphane Bortzmeyer : Merci Francesca.

Et le logiciel

L’autre partie importante de l’infrastructure c’est la partie logicielle.

Il y a des logiciels partout, on le voit bien, mais il y a aussi un logiciel qui n’est pas visible sur l’écran, encore moins visible que le matériel, il n’est pas sur l’écran donc ce n’est pas une application web utilisateur, mais ce n’est pas non plus du matériel que l’on peut toucher.

Ce n’est pas toujours clair de savoir ce qui est du logiciel d’infrastructure ou pas. Par exemple, on pourrait considérer que le système d’exploitation ou le moteur de recherche, que l’utilisateur voient, font partie de l’infrastructure puisque, pour la plupart des utilisateurs, c’est obligatoire, on ne peut pas y toucher. Beaucoup d’utilisateurs, par exemple, ne rêveraient même pas d’utiliser un autre moteur de recherche que celui par défaut donc, à certains égards, cela pourrait être considéré comme faisant partie de l’infrastructure. Ceci dit, essentiellement pour des raisons de manque de temps, on ne va pas en parler ici, on va se concentrer sur la vraie infrastructure logicielle, les noms de domaine et notamment le routage.

Les noms de domaine : qu’y a-t-il derrière souvnum.sciencesconf.org ?

Les noms de domaine. Vous avez tous vu souvnum.sciencesconf.org [12], le site web du colloque.

Un point important : le système de noms de domaine est arborescent, cela veut dire qu’il y a une racine et ensuite des domaines de premier niveau, de deuxième niveau, etc. Vous savez que les botanistes disent que la racine des arbres est en bas de l’arbre, mais les informaticiens mettent la racine en haut et c’est assez significatif parce que ça indique le pouvoir dont dispose cette racine.

Ceci dit, si vous n’êtes pas déjà connaisseur d’un système de noms de domaine, méfiez-vous c’est aussi un domaine qui suscite beaucoup de fantasmes et les informations qu’on lit dans les médias, dans Wikipédia, même dans beaucoup d’autres endroits, dans les articles, dans les discours officiels, dans des revues ou des livres des fois sérieux par ailleurs, on voit beaucoup d’erreurs sur la gestion des noms de domaine, sur la racine en général. On prête des pouvoirs extraordinaires à la racine ou à l’ICANN [Internet Corporation for Assigned Names and Numbers] [6]qui gère une partie des fonctions de la racine. Il faut déjà relativiser cela. Ceci dit c’est quand même important. L’actualité nous fournit des exemples : le gouvernement ukrainien a envoyé une lettre officielle à l’ICANN pour demander la suppression du domaine de premier niveau .ru, Russie, pour demander son retrait de la racine. L’ICANN a refusé pas avec l’argument qu’ils approuvaient l’action de Poutine et l’invasion de l’Ukraine, mais avec l’argument que l’ICANN n’avait simplement aucun droit de décider de ce qui est un pays ou pas, donc de le retirer de la racine. Ça illustre très bien les problèmes de la racine, les pouvoirs théoriques, les pouvoirs réels, ce qui peut passer. Dans le cas présent, par exemple, la raison principale pour laquelle l’ICANN a dit non c’est simplement parce que s’ils avaient fait ça, du jour au lendemain les Russes créaient leur propre racine avec les Chinois et on n’était pas plus avancé qu’avant. Ça illustre bien la différence entre les pouvoirs théoriques et les pouvoirs pratiques. Parfois les gens me posent des questions : « Alors l’ICANN, depuis son bureau en Californie, peut supprimer un pays ? ». Non ! Ce sont des racontars de journalistes, la réalité est bien plus complexe.

Et puis la gouvernance de l’Internet, l’ensemble des points de décision sur l’Internet, ne se réduit pas à la racine des noms. Des tas d’autres aspects peuvent être discutés, qui n’ont rien à voir avec la gestion de la racine et qui n’ont rien à voir avec l’ICANN. Par exemple ces domaines de premier niveau comme .ru, .fr, etc. , qui les gère ? Par exemple qui doit gérer .fr ?

En France la réponse est simple : il y a une loi de 2004 qui dit que .fr est une ressource nationale, c’est le sol sacré de la patrie, donc c’est géré par le gouvernement soit directement, soit indirectement par un mécanisme d’appel d’offres, de désignation d’une organisation qui va gérer le domaine, etc., mais l’autorité finale est française et nationale. Ça n’est pas obligatoire et tous les pays ne fonctionnent pas comme ça ; même si on se limite à l’Union européenne, la plupart des pays n’ont pas des règles de ce genre-là et ont des mécanismes de gestion de leur domaine national qui sont très différents. Chaque pays est un cas particulier et gère d’une manière particulière son nom de domaine national avec des lois, des règles, des pratiques qui peuvent être extrêmement diverses.

Il y a d’autres exemples dans la gestion des noms de domaine qui sont intéressants du point de vue gouvernance, par exemple le fait que, comme toute interaction sur Internet, quasiment toutes, commence par une utilisation d’un nom de domaine et par ce qu’on appelle une requête DNS, Domain Name System [13], c’est donc un point de contrôle tentant, ça peut être intéressant pour exercer un contrôle par exemple de censure. C’est le cas de ce qui est fait avec ce qu’on appelle les résolveurs menteurs, qui sont le premier serveur DNS que votre machine ordinaire interroge, votre petit téléphone, n’importe quelle autre chose de ce genre. Ils commencent quasiment toute opération par poser une question à une machine que vous ne gérez pas, qui est bien plus loin, qui s’appelle le résolveur DNS, et ceux-là, dans beaucoup pays, sont légalement obligés de mentir, c’est-à-dire que pour certains noms de domaine, au lieu de donner la vraie réponse, de dire « il n’existe pas », alors qu’en fait il existe, ou de renvoyer une information mensongère. C’est une technique de censure qui est la plus utilisée notamment dans les pays d’Europe, d’autres pays procèdent différemment.

Ça soulève à la fois les problèmes classiques de l’application de la censure, mais aussi le fait qu’il y a un mélange entre une activité opérationnelle – on a besoin du DNS, on doit passer par lui – et l’application d’une politique. C’est tentant d’utiliser ça pour mettre en œuvre sa politique et ça revient aussi à interférer avec une fonction de base de l’Internet, diminuant sa fiabilité, augmentant les risques.

Un autre sujet politique lié aux noms de domaine, qui a fait l’objet de pas mal de discussions, qu’on a un peu oubliées, ce sont les noms de domaine internationalisés. Contrairement à une légende tenace, vous pouvez parfaitement mettre des noms avec accent dans un nom de domaine, comme ceux que j’ai mis ici, ou en chinois ou en arabe, ce que vous voulez, mais qui décide ? Il y a plusieurs échelles de décision dans ce cas-là. Il faut le décider techniquement dans les normes techniques, il faut le mettre en œuvre dans les logiciels, il faut le déployer dans les systèmes effectifs. Tout un tas d’acteurs interviennent pour faire en sorte que ça marche ou, au contraire, que ça ne marche pas et ça illustre parfaitement le pouvoir de l’infrastructure dont je parlais. Bien sûr, on peut toujours se débrouiller, l’infrastructure n’impose pas une utilisation particulière, mais elle rend certaines choses faciles ou difficiles donc, si vous ne parlez pas anglais, vous aurez plus de mal à utiliser les noms de domaine si vous n’avez pas cette possibilité. Elle existe maintenant, mais ça a été un long combat.

Le routage

Le routage est l’autre grande infrastructure logicielle qui a des conséquences sur ce que font ou ne font pas les utilisateurs.

Le routage c’est l’ensemble des systèmes qui permettent d’acheminer une communication d’un point A à un point B.

Une grande particularité de l’Internet — et c’est pour ça que le titre de Franceinfo que j’ai cité tout à l’heure est ridicule, ce n’est même pas qu’il est faux, il est ridicule parce qu’il croit que l’Internet est un truc auquel on accède ; c’est le point de vue de monsieur Michu qui accède à son fournisseur d’accès à Internet, mais ce n’est pas le point de vue de l’Internet lui-même — est qu’il y a une interconnexion de différents réseaux où chacun peut fonctionner en autonomie, mais, évidemment, c’est leur interconnexion qui fait la valeur de l’Internet : quelqu’un qui est abonné à Orange ne veut pas accéder qu’à Orange, il veut accéder à tout le reste de l’Internet. C’est donc essentiel d’avoir des mécanismes de routage qui permettent que quand l’abonné à Orange veut regarder un site web en Bolivie, ça va arriver jusqu’à l’opérateur bolivien et retour.

C’est un domaine, comme souvent dans l’Internet, tout le monde peut participer mais tout le monde n’est pas égal. Les gros opérateurs de routage, ceux qui connectent, qui sont présents sur toute la planète et n’ont besoin pratiquement de personne d’autre s’appellent les Tier-1 et ne sont pas très nombreux, c’est peut-être une dizaine d’entreprises qui ont cette possibilité et qui ont un pouvoir important. On a parlé de la Russie tout à l’heure, deux Tier-1 importants, Cogent et Lumen, ont décidé de couper toutes les liaisons avec leurs clients russes donc, d’un seul coup, une bonne partie de l’Internet russe se retrouvait privée de connexions internationales.

Ces interconnexions de réseau, dont j’ai parlé, peuvent en effet se faire sur un modèle égalitaire, l’appairage, les deux opérateurs se considèrent comme des pairs, ou sous un mode plutôt client/fournisseur, on achète de la connectivité à quelqu’un et ça entraîne évidemment des rapports de forces qui sont très différents.

Le routage pose aussi des tas de problèmes de sécurité amusants : quand un opérateur dit « pour joindre la Bolivie, la Mongolie, etc., passe par moi », comment peut-on lui faire confiance ? Dans un réseau qui est décentralisé, où il n’y a pas de chef – il n’y a pas de régulateur mondial de l’Internet, ne croyez pas ce qui est écrit sur Wikipédia là-dessus, ce n’est pas vrai – qui peut décider que telle annonce est légitime ou pas ?, eh bien c’est très compliqué. Il y a des solutions, je ne veux pas vous désespérer, il y a des solutions, il y a des approches, mais on ne peut pas dire ça marche parfaitement.

Les ressources virtuelles sur lesquelles s’appuie le routage sont donc les adresses IP que vous connaissez, dont vous avez entendu parler, d’autres ressources un peu plus abstraites, comme les numéros de systèmes autonomes. Ces ressources sont attribuées par des organismes qui s’appellent les RIR, Regional Internet Registry, en Europe le RIPE-NCC, ceux-là sont également soumis à différentes pressions de gouvernance. Le gouvernement ukrainien, dont j’ai parlé tout à l’heure, avait également envoyé une lettre au RIPE-NCC pour lui demander de reprendre toutes les ressources qui avaient été allouées à des opérateurs russes ce qui aurait pu mener, c’est ce que disait la lettre du gouvernement ukrainien, à couper la Russie de l’Internet, en fait ce n’est pas vrai ! Ça ne l’aurait pas coupée, mais ça aurait sérieusement bordélisé – désolé de dire des gros mots, nous sommes à un colloque sérieux –, ça aurait sérieusement perturbé le fonctionnement de l’Internet.

Donc le routage, derrière son aspect extrêmement technique, avec des protocoles comme BGP, Border Gateway Protocol, pose aussi des enjeux de souveraineté derrière.

Le chiffrement

Il y a aussi un sujet qui touche à l’infrastructure, qui a fait d’innombrables discussions dans le domaine de la gouvernance, de la politique, etc., ce sont les techniques de chiffrement. Comme Internet est une interconnexion de réseaux, vous ne pouvez jamais savoir si vous pouvez faire confiance aux acteurs intermédiaires, donc un chiffrement systématique, c’est-à-dire de toutes les communications et de bout en bout, d’une machine à l’autre, est absolument indispensable si on veut faire sérieusement de la sécurité, sinon pas de sécurité, on peut laisser tomber.

Le chiffrement reste régulièrement attaqué et contesté, puisque, régulièrement, des demandes sont faites à tous les acteurs intermédiaires entre le point A et le point B pour qu’ils perturbent le chiffrement, qu’ils le rendent impossible.

Un exemple typique est la controverse qui avait eu lieu sur le système qui s’appelle DoH [DNS over HTTPS], DNS sur HTTPS, qui permet de sécuriser le DNS dont j’ai parlé tout à l’heure, mais cette sécurité gêne certains qui avaient l’habitude d’interférer avec le trafic DNS et ça les embête.

Je vous renvoie là-dessus au dernier dossier de la revue Terminal où il y avait un article justement sur la controverse sur DoH [14].

La normalisation technique

Autre sujet d’infrastructure qui est politique aussi, la normalisation technique.

L’Internet n’a pas de chef. Le fait qu’il fonctionne, le fait qu’avec ma machine ici je puisse voir un site web qui est géré par une toute autre société, qui utilise des tout autres logiciels, des tout autres systèmes d’exploitation, ça ne marche que parce qu’il y a des normes techniques qui font que ça va fonctionner.

Certains des points qu’on a vus comme le chiffrement, comme les noms de domaine internationalisés, dépendent de ces normes techniques. Ces normes techniques sont établies de plusieurs façons, je simplifie, on a un temps limité, le président de séance veille à ce qu’on ne le dépasse pas et il a bien raison. Une des façons de normaliser, c’est par des organismes de normalisation, notamment pour l’Internet l’IETF, Internet Engineering Task Force [15], et l’IEEE [Institute of Electrical and Electronics Engineers [16] qui s’occupe notamment de ce qui est matériel, la norme Wifi, par exemple, ce sont eux.

En conclusion, infrastructure et souveraineté

En conclusion, l’infrastructure compte, donc est un composant de la souveraineté. Il ne faut pas parler que de TikTok, il y a aussi toute une infrastructure en dessous qui est importante.

Par contre, la souveraineté est un problème complexe et qui ne colle pas forcément avec les frontières nationales. On dit souvent, par exemple pour la normalisation technique, « il faudrait que la France soit officiellement plus présente dans des organismes comme l’IETF », mais pour y dire quoi ? Quelle est la vision nationale sur les protocoles de sécurisation de routage comme BGPsec [Border Gateway Protocol Security] ?, je n’en sais rien et je ne suis même pas sûr qu’il y ait une vision nationale particulière là-dessus. Sur les noms de domaine internationalisés je vois bien en quoi le point de vue des Français est différent de celui des pays anglophones, mais c’est moins évident pour plein d’autres problèmes.

Et puis souveraineté, il y a aussi, bien sûr, la souveraineté de l’individu. Si on a un fournisseur d’accès à Internet national, qui contrôle ce qu’on peut faire ou ce qu’on peut voir, l’individu n’est pas souverain. La souveraineté a donc beaucoup d’aspects : la souveraineté des États, celle des entreprises, celle des individus et ça ne coïncide pas forcément.

Je vous remercie. Le point important c’était que l’infrastructure est cruciale et qu’il ne faut pas l’oublier.

Jean Peeters : Merci beaucoup. On va passer à la troisième intervention, celle d’Ophélie Coelho qui est en principe en visioconférence.

Intervention d’Ophélie Coelho – Chaînes de dépendance et territorialisation : des enjeux politiques et environnementaux

Ophélie Coelho : Tout d’abord merci beaucoup pour l’invitation. Je suis vraiment ravie d’être à ce colloque.

Pour ma part, je suis chercheuse indépendante sur les questions de géopolitique numérique. Je suis associée, en tant que chercheuse indépendante, à l’Institut Rousseau [17] et à l’Observatoire de l’éthique publique [18]. Il se trouve que je suis aussi professionnelle dans le secteur du numérique depuis une dizaine d’années à peu près, en étant passée du logiciel à, aujourd’hui, plus la conception de produits et la recherche utilisateur avec une vision disons métier aussi.

Aujourd’hui, je vais vous présenter un travail de recherche en cours, notamment sur les chaînes de dépendance et la territorialisation des infrastructures et les enjeux géopolitiques et environnementaux qu’elles suscitent.

Je vais commencer, puisque 15 minutes c’est très court pour ce sujet-là, par parler assez rapidement, par évoquer les interdépendances de l’écosystème numérique, ensuite montrer les liens entre la dépendance infrastructurelle et le territoire et ensuite quels sont les risques.

Interdépendance de l’écosystème numérique

Pour revenir assez rapidement, l’idée n’est pas de redire ce qui a été dit par Stéphane et Francesca, bien sûr, juste pour poser les choses. Évidemment, quand on parle d’interdépendance des différents acteurs de l’écosystème numérique, on va prendre en compte les différentes couches, c’est-à-dire de l’infrastructure physique des réseaux et centres de données aux terminaux, avec toute la couche logicielle afférente, c’est-à-dire les logiciels d’infrastructure, les logiciels d’interface – ce qui permet de créer les sites web, les applications, etc. – les logiciels d’infrastructure logicielle qui sont les technologies web qui permettent de faire en back, de fabriquer en back les interfaces et les services avancés qu’on peut trouver aussi dans le cloud ; si vous ne le savez pas, le cloud ce n’est pas seulement de l’hébergement, ce sont surtout beaucoup de logiciels avec des services qui permettent, notamment, de développer du logiciel. Ensuite, bien sûr, au niveau des terminaux, toute la partie système d’exploitation, ce qu’on appelle les OS, les logiciels des terminaux, qu’il s’agisse des portables, des tablettes, etc.

On pourrait se dire, quelque part, que si tout le monde est interdépendant tout va bien, tout le monde est à égalité. Après tout il y a une multitude d’acteurs d’infrastructures physiques, ça va en effet des fameux Tier 1 dont parlait Stéphane Bortzmeyer, aux concepteurs de constellations satellitaires tels que Kuiper ou Starlink. On pourrait se dire OK, c’est bon, tout le monde est à égalité et pareil au niveau du logiciel.

Sauf qu’en réalité, il y a plusieurs choses à prendre en compte. Ce n’est pas le cas parce qu’il y a une concentration de pouvoirs dans certains domaines.

Un exemple dont j’aime bien parler pour parler de cette concentration de pouvoirs c’est celui du développement des câbles sous-marins en Afrique où on a un changement de paradigme historique : jusqu’à 2012, à peu près, les câbles qui étaient créés dans le modèle traditionnel étaient faits à partir de larges consortiums d’entreprises de télécoms. On avait, par exemple, le câble SAT 3 qui a été fabriqué par un consortium de 23 entreprises des télécoms, pour EASSY elles étaient 19, WACS 18, ACE 20, etc.

Aujourd’hui, en fait, on arrive à un nouveau modèle qui est dû au fait que les acteurs des télécoms n’ont plus les moyens de créer ces infrastructures de câbles. Du coup, on se retrouve avec des infrastructures portées par les acteurs du numérique tels que Google, par exemple, qui prend vraiment toute la partie ouest de l’Afrique avec Equanio, Meta avec 2Africa et Huawei et Hengtong, côté chinois, avec PEACE par exemple. Dans ces cas-là, on se retrouve avec des minis groupements d’entreprises ou alors des entreprises monopolistiques, comme Google, qui ont les capacités financières de construire, de gérer totalement un câble.

C’est le cas dans le domaine du cloud, par exemple, là on peut parler de criticité de dépendance, dans le sens où dans le cloud – pour parler de ce sujet dont on parle beaucoup en Europe mais qu’on ne comprend finalement pas assez bien – il y a énormément de choses : il y a des services sur lesquels il y a peu de dépendances, il n’y a pas de gros lock-in, c’est-à-dire, qu’en gros, on pourrait tout à fait utiliser un autre prestataire ; dans le cloud on a de la boîte mail, même du stockage basique de données ; à la rigueur, si on peut récupérer ses données, on peut changer de prestataire, on peut changer de produit. Néanmoins, il y a des technologies critiques, ce qu’au niveau européen Eurostat [19] a appelé les technologies sophistiquées qui créent des dépendances très fortes, qui sont ces fameuses technologies qui permettent de développer du logiciel. À partir du moment où le développeur va pouvoir créer des machines virtuelles à partir du cloud, il va donc être enfermé dans l’environnement du cloud, créer des machines virtuelles, insérer son code dedans, etc. ; à partir de ce moment-là il devient dépendant de la plateforme.

Dans ce contexte d’interdépendance, il faut bien comprendre le désir de prise de pouvoir. En théorie des affaires, aux États-Unis, quelque chose de très intéressant a été développé dans les années 70, cette idée de contrôle externe des organisations par un acteur social — à l’époque ça concernait plutôt les États —, qui est qu’en fait il y a des situations dans lesquelles une organisation va accepter les tentatives de contrôle d’un acteur social ; ça va être, par exemple :

- quand la ressource est une partie essentielle ou importante d’une organisation ;

- quand l’acteur social contrôle l’allocation, l’accès ou l’utilisation de cette ressource ;

- quand des sources alternatives, pour cette ressource, ne sont pas disponibles pour cette organisation ;

- et évidemment quand l’organisation veut survivre.

Dans le cas du numérique, on voit bien que la ressource en question n’est plus la ressource première, la matière première, mais l’accès aux données aussi bien qu’aux logiciels ou aux réseaux dans le cas d’infrastructures qui se développent.

Le modèle de la Big Tech, là-dessus, est particulièrement intéressant pour étudier cette vision écosystémique qui, finalement, est fondée sur un impérialisme propriétaire, à défaut de trouver un autre mot, pour l’instant c’est celui que l’on prend.

On peut évaluer, on peut commencer à lister des stratégies de mise en dépendance parmi lesquelles la maîtrise des savoirs, comme le disait tout à l’heure Stéphane concernant la normalisation, par exemple.

Je parle d’une vision écosystémique de la maîtrise des savoirs, tout simplement parce qu’au départ leur spécificité métier est celle de la captation de savoirs, de la captation de données ; il y a aussi, évidemment, une stratégie de captation de brevets qui a été évoquée un peu plus tôt.

La normalisation technique qui est le fait d’imposer des standards, des normes qui permettent, en fait, d’imposer des modèles commerciaux, des modèles techniques, des modèles organisationnels. Cette normalisation repose sur la capacité de ces acteurs économiques à influencer les régulateurs, les acteurs industriels et le consommateur in fine.

Il y a aussi un autre phénomène de maîtrise des savoirs qui est la confiscation de savoirs qui, pour moi, est assez proche du concept de « Prolétarisation généralisée » de Stiegler [20], qui est qu’on va, à un moment donné, priver le consommateur, l’utilisateur final, de ses savoirs, de ses savoir-faire, de son savoir concevoir et le théoriser.

Cette idée est très intéressante, puisque aujourd’hui en effet, dans le cas de la Big Tech, on se retrouve avec une invisibilisation d’objets techniques sous couvert de propriété intellectuelle, mais aussi un assujettissement par couches technologiques puisque, de plus en plus, les développeurs se retrouvent face à des interfaces pour développer et non plus face au langage natif, et aussi sur la mainmise des organismes de formation, donc sur la transmission du savoir. Vous avez pu remarquer de plus en plus la présence de grandes sociétés du numérique dans les universités, dans les Chambres de commerce et d’industrie, etc., qui sont là pour former au numérique.

Il y a cette stratégie de mise en dépendance, il y a évidemment celle sur les infrastructures, pour en revenir à la territorialisation. Ce que vous voyez sur cette carte, je ne le détaille pas parce que je n’ai pas beaucoup de temps, mais tout simplement les câbles en rouge sont ceux qui appartiennent déjà, tout ou partie, aux GAFAM.

La territorialisation des infrastructures de données est aussi une mise en dépendance en quelque sorte, une autre stratégie de mise en dépendance. Là il s’agit de partenariats stratégiques écosystémiques à la fois avec des acteurs toujours américains, des leaders du marché comme Equinix et Digital Realty, mais aussi avec des acteurs des télécoms européens qui y trouvent leur intérêt, c’est la fameuse organisation qui, à un moment donné, se soumet, en quelque sorte, au contrôle, qu’on a pu voir, au préalable, dans la théorie des affaires ; ici, en effet, on a d’abord les câbles, ensuite on a une territorialisation par les centres de données en Europe et aussi, bien sûr, dans d’autres pays.

La territorialisation concerne également le maillage de l’infrastructure au sol, donc les centres de données en relation et au service des constellations satellitaires. On le voit aujourd’hui, de nombreux partenariats sont signés entre les grands acteurs de centres de données et du cloud et les acteurs de satellites. De ce côté-là, Amazon est évidemment leader puisqu’il a déjà son projet Kuiper et, par ailleurs, Microsoft et Google sont en partenariat avec Starlink.

Pourquoi avoir un maillage au sol pour les constellations satellitaires ? Tout simplement parce qu’un satellite tourne à une certaine vitesse et change de partenaire au sol de manière très régulière. Il lui faut donc un maillage assez régulier au sol pour pouvoir, en quelque sorte, atterrir et transmettre son information.

Dépendances infrastructurelles et territoire

Deuxième chose, les dépendances infrastructurelles et le territoire.

Au niveau du territoire il y a quand même des choses très importantes.

Ce qui va vraiment conditionner la territorialisation des infrastructures ce sont, notamment, des choses aussi bêtes que la configuration géographique, l’accès à l’océan.

En France, par exemple, nous sommes plutôt une porte d’entrée des technologies vers l’Europe puisque nous sommes assez bien câblés. On a 23 câbles sur nos côtes, on a quand même un large accès à l’océan et, par le sud, on a accès à des câbles comme le câble PEACE, justement, qui est issu de la nouvelle route de la soie, de la stratégie chinoise de la nouvelle route de la soie, qui nous permet d’être connectés aux technologies chinoises via ce biais-là.

Cela donne, en fait, une responsabilité du pays d’accueil des câbles, c’est-à-dire que la France, là-dedans, a un rôle stratégique à tenir par rapport au continent européen. Elle n’est pas la seule, on voit que le Portugal est connecté aussi, on voit que d’autres pays, via le Royaume-Uni, sont connectés, il y a aussi les Pays-Bas, le Danemark qui ont des connexions de câbles. Il y a donc une responsabilité. Cette configuration géographique est intéressante. Elle est intéressante aussi dans le cas des pays enclavés. C’est le cas en Europe, on peut notamment parler de plusieurs pays comme la Slovaquie, la Tchéquie qui sont des pays enclavés, qui vont donc utiliser les réseaux terrestres des pays frontaliers pour avoir accès au câble. En Afrique c’est encore plus problématique puisqu’il y a des rapports de forces réels qui sont en jeu entre ces pays, entre ceux qui ont accès à la mer, ceux qui vont avoir accès au câble, et ceux qui n’y auront pas accès.

Par ailleurs, dans cette situation-là, on peut commencer à mesurer en quelque sorte des seuils de dépendance infrastructurelle.

Dans le cas de l’Afrique, on va avoir des pays, comme le Sénégal, qui sont plutôt bien dotés avec six gros câbles dont celui de Meta, de Facebook, qui est arrivé, deux ou trois câbles pour la République du Congo, Namibie et Mozambique, un seul câble pour la Mauritanie, la Guinée, etc., et on va avoir des pays enclavés qui sont réellement dépendants des pays frontaliers, le Botswana, le Tchad, le Niger, la Zambie. Pour ces pays-là, on se rend compte qu’il y a un enjeu économique, un enjeu stratégique, un enjeu géopolitique fort qui va influencer aussi les rapports de forces vis-à-vis des pays frontaliers, qui va aussi affaiblir leur capacité à faire leur fameuse transformation numérique, puisque, depuis quelques années, mais c’est vraiment en pleine accélération en ce moment, il y a le même phénomène qui a eu lieu en Europe, c’est-à-dire cette transformation numérique africaine, en quelque sorte. C’est là aussi où se jouent les rapports de forces sur ces accès aux infrastructures.

Il y a aussi, sur les conditions territoriales, celles du climat, évidemment, qui prend de plus en plus d’ampleur.

Historiquement on peut dire, si on doit faire une cartographie de la localisation des centres de données, on a un peu plus de 30 % des centres de données qui sont aux États-unis et le reste est réparti un peu partout dans l’hémisphère nord. Là je vous ai mis uniquement les neuf premiers, le dixième est en Australie.

Il est assez difficile d’avoir un ordre d’idées vraiment juste sur les centres de données. Je modère tout de même ce schéma pour la simple et bonne raison que les données qui sont disponibles – celles-ci sont celles de Cloudscene par exemple –, ne prennent pas forcément en compte les capacités de ces infrastructures et leurs performances, c’est-à-dire qu’elles ne les comparent pas. Du coup, ce n’est pas parce qu’il y a 5 % de centres de données en Chine que c’est vraiment 5 % mondial puisque ça peut être d’énormes centres de données, donc ça peut aussi contenir plus de données que d’autres centres de données ailleurs. Néanmoins, on en a quand même une grande majorité aux États-Unis.

Qu’est-ce qui se passe depuis quelques années aux États-unis qui porte les données du monde, en quelque sorte ? Je modère parce qu’on a évidemment plein de centres de données chez nous, mais on parle plutôt des usages grand public, des plateformes grand public qui vont plutôt stocker historiquement leurs données là-bas. Ils fonctionnent sur de l’énergie fossile, donc ils consomment énormément d’eau pour la grande majorité et ça a été la source de nombreuses controverses aux États-Unis. Je vous ai mis une référence [21] si vous voulez aller voir des études récentes sur le sujet de l’impact des centres de données aux États-Unis et cela les encourage à territorialiser leurs infrastructures, ce qui est plutôt arrangeant. Au niveau européen, depuis quelques années, on leur demande de le faire, on veut que les centres de données viennent chez nous, soient disponibles, en quelque sorte, sans pour autant demander que le logiciel le soit. On veut que les données soient chez nous, par contre on ne demande pas particulièrement que le logiciel cœur soit territorialisé.

Pour eux c’est assez avantageux de pouvoir territorialiser leurs infrastructures dans le cas actuel, ils le font notamment en Europe du Nord. Depuis 2013/2014, ils ont accéléré leurs investissements en Europe du Nord, notamment en Suède, au Danemark, en Finlande, beaucoup aux Pays-Bas, pour la simple et bonne raison que dans les pays d’Europe du Nord les prévisions climatiques, donc liées au réchauffement climatique, c’est qu’il y aura moins de sécheresse donc moins de manque d’eau. Il y a également un accès à l’eau froide, comme le golfe de Finlande, par exemple, ou Microsoft a d’ailleurs pu tester un datacenter immergé.

Et puis, en ce qui concerne la consommation en eau des énergies, les énergies fossiles en consomment énormément, ce qui n’est pas le cas des énergies renouvelables. Or en Europe, la Suède, la Finlande, l’Autriche, le Danemark, etc., sont les leaders en termes d’énergie renouvelable.

Pour rappel Bruno Le Maire voulait faire de la France une terre d’accueil des centres de données.

Quels risques ?

Je ne vais en citer que quelques-uns.

Les premiers risques sont ceux qui sont liés, justement, au contrôle de ces dépendances, donc le fait de pouvoir couper un service, c’est arrivé il n’y a pas si longtemps en Russie quand Google Pay, Apple Pay ont coupé leurs services en Russie.

La possibilité de couper l’accès au réseau. Je reviens encore une fois sur ce que disait Stéphane tout à l’heure, sur les fameux Tier 1. En effet, Cogent et Lumen ont coupé les services et ont bien affaibli le trafic en Russie pendant la guerre, qui est toujours en cours.

Ça peut être aussi un logiciel centralisé ou à distance, tout simplement, sur lequel vous n’avez pas la maîtrise, avec la possibilité de couper des mises à jour, voire de le corrompre.

D’autres choses sont inhérentes au déséquilibre des rapports de forces.

Tout à l’heure, je vous ai parlé de l’Europe du Nord en disant qu’on territorialise les centres de données, il faut savoir que, dans le même temps, ces mêmes pays sont les plus dépendants aux technologies cloud. C’est-à-dire que ceux qui commandent, ceux qui fabriquent des centres de données sur leur territoire aujourd’hui, qui sont majoritairement les Big Tech américaines, sont aussi ceux qui rendent le plus dépendantes leurs entreprises et leurs administrations. En fait, dans ce rapport de forces, un déséquilibre s’établit de base, puisque le jour où il faut qu’ils réduisent leur consommation en eau, qu’il faut qu’ils réduisent l’usage des datacenters, ça va toucher l’ensemble de leur industrie.

Au niveau de l’Afrique, c’est également un déséquilibre des rapports de forces. Je vous ai montré ce schéma tout à l’heure, je rajoute une petite information supplémentaire à cela : ce qui est problématique dans les seuils de dépendance infrastructurelle, quand on dépend de quelques câbles, c’est qu’en effet, si on se retrouve avec des propriétaires de câbles qui sont des entreprises monopolistiques — je rappelle que 2Africa c’est Meta, Equano c’est Google —, eh bien le jour où on se retrouve face à des situations problématiques, géopolitiques, des choix à faire, des négociations à faire, il est fort possible qu’on aille favoriser des acteurs qui nous permettent de réaliser notre transformation numérique, tout simplement. En fait, c‘est une question de base de négociation et d’avantage.

En termes de transformation numérique africaine, il faut aussi savoir que les acteurs de la Big tech chinoise ou de la Big Tech américaine sont évidemment très présents sur le logiciel également. Donc combiner infrastructure et logiciel c’est une grande force pour les entreprises américaines et chinoises et on peut parler, même si je n’aime pas utiliser ce mot très fort, mais quelque part, pour le coup, on aurait presque envie d’utiliser le terme de néocolonialisme, en tout cas néocolonialisme technologique de ce point de vue-là.

Enfin, en termes de risques géopolitiques, il y a ceux liés au long terme. Dans un univers qu’on a pensé interdépendant, qui est celui d’Internet, en fait il y a une rupture de confiance progressive qui n’est pas nouvelle : au niveau de la Chine c’était déjà le cas il y a bien longtemps, dans les années 80, avec les différents embargos qu’il y a eus vis-à-vis de la Chine et ça pousse ces pays-là à mettre en place et à accélérer leur stratégie d’indépendance technologique. On le voit avec la Chine avec une stratégie d’indépendance qui cible aujourd’hui 35 technologies clefs. On le voit aussi avec la Russie : il y a eu une accélération récente pendant la guerre en Ukraine sur l’envie, justement, de se décorréler, de devenir plus indépendante des technologies étrangères.

Il y a bien sûr les risques environnementaux.

Il faut bien comprendre, il faut bien garder à l’esprit que la territorialisation des infrastructures aura un poids.

Je n’ai pas parlé ici des dépendances industrielles et du fait que pour produire ces infrastructures, pour produire les terminaux il faut aller extraire des minéraux, donc ouvrir des mines. On est un peu sur une logique similaire : si on veut, à un moment donné, les territorialiser, si on veut les réindustrialiser en quelque sorte, ça va avoir un coût énergétique et un coût environnemental au niveau de la consommation d’eau qu’on ne mesure pas encore, qui commence à créer des controverses en Europe également.

Pour terminer, comme on peut le voir la géopolitique du numérique, des infrastructures et les phénomènes de territorialisation créent, en fait, une inégale répartition des pouvoirs et des rapports de forces.

La territorialisation des infrastructures devient un enjeu stratégique majeur, mais également pour l’environnement.

À mon sens, tout cela doit encourager à une gestion des dépendances, c’est-à-dire qu’au lieu de rester bloqué sur la notion de souveraineté numérique, il faudrait plutôt aller vers une gestion des dépendances en commençant par les technologies critiques — ce qui veut dire aussi savoir classer ces technologiques critiques —, permettant d’établir un équilibre et de construire les capacités d’un libre arbitre, notamment dans les relations internationales.

Jean Peeters : La parole est maintenant à Rogers Creemers.

Intervention de Rogier Creemers - Concept de souveraineté numérique en Chine

Rogier Creemers : Merci professeur Peeters.

J’interviens avant la pause café et c’est toujours une position dangereuse. Je vais regarder le temps attentivement.

Comme bon européen je travaille aux Pays-Bas. Je suis belge-flamand, je vais essayer de parler en français, je n’ai pas l’habitude de faire des présentations en français, donc je vais confirmer tous les stéréotypes français sur les Belges ! J’espère que vous me pardonnerez les fautes, les erreurs de vocabulaire, de grammaire que je vais faire, c’est inévitable !

On a beaucoup parlé des enjeux de souveraineté numérique ici en Europe, mais je voudrais parler de l’idée, la conceptualisation de la souveraineté numérique développée par la Chine.

La Chine est vraiment le premier pays à développer un concept de souveraineté numérique relativement détaillé et je voudrais, avec vous, parcourir un peu ses aspects les plus importants. Pour cette présentation je me base sur un papier [22] que j’ai complété l’année dernière, qui est disponible en anglais, publiquement sur ma page SSRN Science Research Network, que je peux partager avec vous.

Les origines de l’idée chinoise de souveraineté numérique se trouvent en 2010 où on trouve la première édition de la souveraineté dans un papier blanc du gouvernement chinois sur l’Internet qui est une réaction contre l’agenda de l’Internet libre annoncé à ce moment-là par le ministre américain des Affaires étrangères, Hillary Clinton, qui, à son tour, est une réaction au fait que Google a quitté la Chine parce que la Chine demandait l’accès aux données des utilisateurs chinois de Google. Le gouvernement chinois a donc classifié cet agenda de l’Internet libre comme une offensive avec un focus vraiment sur la Chine et une offensive politique, une offensive basée sur l’idée des valeurs universelles, des droits humains, conception occidentale aux yeux de Pékin. Pékin a réagi avec l’idée de souveraineté.

Pékin a pris cinq ans pour développer un tout petit peu ce que veut dire souveraineté. Comme a dit le président Xi Jinping dans un speech à la World Internet Conference à Wuzhen, en 2015, « la souveraineté est le droit de chaque gouvernement national de gérer son propre cyberespace comme il veut ». Ça veut dire que le cyberespace, comme disait John Perry Barlow [23], n’est pas un espace hors de la territorialisation nationale, mais que le cyberespace a des frontières nationales comme l’espace réel et, dans ce cyberespace, un gouvernement a le pouvoir de gestion suprême comme il l’a dans l’espace réel.

Cela a des conséquences importantes sur la manière dont on peut gérer l’Internet.

Pour le gouvernement chinois, ce pouvoir suprême, est une revendication légale, basée sur une vision de droit international très westphalienne, que le gouvernement chinois a déjà soutenu depuis la République populaire.

Il faut aussi se souvenir que le Parti communiste chinois est fondé très rapidement après la Conférence de Paris, en 1919, où la Chine a voulu récupérer les territoires gérés par les Allemands, mais les Anglais, les Français et les Américains ont donné ces territoires aux Japonais. Ça a été un moment anti-impérialiste et il est devenu clair, pour les Chinois, que la langue wilsonnianiste du droit international, de l’ordre international fondé sur des règles, devient une excuse politique pour les grands pouvoirs traditionnels. La seule réponse qu’on peut avoir c’est donc de devenir aussi un pouvoir.

Les Chinois se méfient du concept de droit international avec les valeurs substantives. Ils n’y voient qu’une sorte de camouflage pour la politique des grands pouvoirs. La seule chose que la Chine avait à faire c’est de devenir un grand pouvoir elle aussi.

Cette revendication légale a quelques conséquences.

D’abord c’est une revendication vis-à-vis des autres gouvernements.

Premièrement, La Chine veut dire au gouvernement américain mais aussi aux gouvernements européens, à n’importe quels autres gouvernements, qu’il n’y a qu’un seul acteur qui va décider des règles de l’Internet chinois ou du cyberespace chinois et c’est le gouvernement chinois.

En second, c’est aussi une revendication vers toutes les forces non gouvernementales inclues les organisations comme l’ICANN [6] ou l’IETF [15] et l’idée de gouvernance Internet multi multistabl. Bien que la communauté technologique, bien que la communauté civile aient des rôles importants à jouer dans le gouvernance de l’Internet, le pouvoir final doit toujours rester au gouvernement. L’idée c’est qu’il n’y a pas de valeur substantive universelle. Souveraineté veut dire que les seules règles globales qui devraient exister sont les règles que les gouvernements supportent volontairement, donc toujours l’idée des gouvernements comme acteurs dominants.

Cela apporte naturellement beaucoup de problèmes et on vient de voir un de ces problèmes : comment conceptualiser une territorialisation du cyberespace là où, dans le cyberespace, existent des réseaux d’échange d’informations mais aussi de la technologie, du capital, des échanges commerciaux qui sont développés comme si les frontières n’existaient pas. On est maintenant en train, comme disent les Anglais, de untangle an omelet, de « démêler une omelette », ce qui est toujours très difficile et on peut voir que la Chine résiste naturellement.

à l’imposition de devoirs basée sur l’idée des droits humains, de l’expression libre. L’idée des droits humains n’a jamais existé dans l’ordre politique chinois, n’existe toujours pas et ne va pas exister pendant au moins les 400 années qui viennent. Comme on le voit dans l’historique du droit chinois, l’idée de la possibilité d’être traité de manière juste parce qu’on existe comme être humain n’a jamais existé dans l’ordre politique chinois. Même si on ne peut pas nécessairement le justifier, on peut comprendre le fait que le gouvernement chinois résiste à l’imposition des normes basées sur les droits humains en Chine. Plus récemment, on voit que la Chine veut imposer aussi des normes universelles substantives, non fondées sur les droits individuels mais fondées sur les impératifs du développement économique chinois, en réaction contre les sanctions américaines imposées sur Huawei, ZTE en télécoms et les autres entreprises chinoises.

Que veut la Chine ? La Chine veut empêcher que d’autres pays puissent utiliser leur pouvoir de contrôle sur ces réseaux d’échange technologiques, économiques, et commerciaux, pour empêcher les autres pays de se développer. C’est vraiment le problème avec la souveraineté. Si le gouvernement des États-Unis prend la décision souveraine de bloquer l’export de certaines technologies aux autres pays, si ce n’est pas un acte de souveraineté nationale je ne sais pas ce que c’est ? Pour la Chine aussi la souveraineté va devenir un couteau qui coupe des deux côtés.

Pour conclure je voudrais signaler que pour le gouvernement chinois, la souveraineté n’est pas uniquement, n’est pas seulement une revendication sur le plan diplomatique ou dans le droit international. La souveraineté est aussi devenue le principe organisateur de beaucoup de la politique du développement numérique en Chine. On voit trois grandes tendances que le gouvernement chinois utilise pour pouvoir réaliser, pour développer les capacités qui sont nécessaires pour réaliser l’idée de souveraineté dans la politique quotidienne :

un, territorialisation. Il faut donc tirer des frontières dans le cyberespace. On a le Great Firewall of China [24] depuis longtemps, mais on voit que beaucoup plus que par le passé les Chinois sont en train d’ériger des frontières par exemple sur les exports de données ou en imposant des limites aux compagnies chinoises, aux entreprises chinoises qui veulent entrer dans les bourses étrangères, surtout aux États-Unis, et aussi d’autres façons. Il y a assez d’exemples où le gouvernement chinois est en train de réaliser ces frontières ;

deux, indigénisation sur le plan du hardware, sur le plan des machines, des appareils. Là où la Chine était un des plus grands marchés pour des compagnies comme Cisco, des compagnies d’infrastructures, il y a une dizaine d’années, maintenant le gouvernement chinois suite à l’affaire Snowden [25], mais aussi suite au déclin dans la relation avec Washington, a pris la décision de remplacer l’infrastructure américaine par l’infrastructure indigène autant que possible, c’est un plan qui se nomme le plan trois/cinq/deux. L’idée c’est de remplacer en trois ans toute l’infrastructure centrale des télécommunications : 30 % la première année, 50 % la deuxième année, 20 % la dernière année. Dans les importants systèmes de gouvernement et d’infrastructures critiques on est aussi en train de remplacer les machines étrangères par des machines chinoises. C’est aussi ce que l’on veut faire avec les logiciels et les services en ligne. Hors Apple et les services iCoud, il n’y a aucune entreprise étrangère en Chine qui ait un important marché dans l’espace des services en ligne. Il reste les systèmes d’exploitation : Windows, Android, MacOS, iOS ont toujours une position dominante ;

le dernier élément c’est de l’investissement : le gouvernement chinois investit des milliards par an pour combler les lacunes qui existent là où la Chine reste toujours un pays en développement.

Merci de votre attention.

Jean Peeters : Merci beaucoup.